حملات DNS Amplification یکی از متدهای خطرناک حملات TCP می باشد.

اکثر حملات مشاهده شده از این نوع توسط US-CERT انجام شده؛درخواست های جعلی ارسال شده توسط هکر ها از نوع “ANY” هستند که تمامی اطلاعات شناخته شده در خصوص ناحیه DNS را به آی پی قربانی بازگشت می دهد که به طور قابل توجهی بسیار بزرگتر از درخواست ارسال شده توسط مهاجم می باشد.

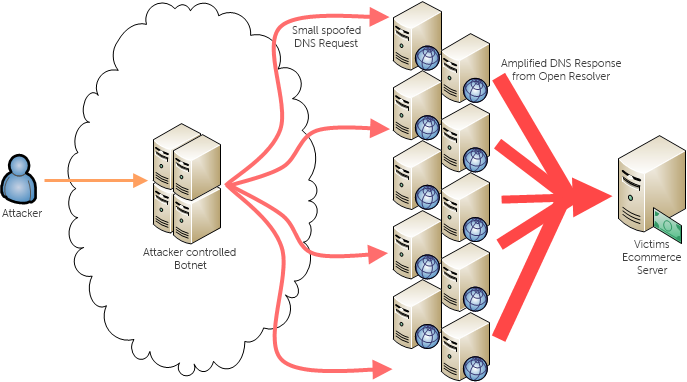

یک حمله DNS amplification بر پایه هدایت ترافیک بدون اتصال از پروتکل UDP استفاده می شود. مهاجم با استفاده از DNS سرور های باز عمومی سعی در هدایت ترافیک بالا به آی پی قربانی است.در روش اولیه مهاجم یک درخواست DNS name lookup به یک سرور DNS عمومی ارسال می کند اما از IP جعلی ( که همان آی پی قربانی می باشد) جهت ارسال استفاده می کند و DNS سرور پاسخ را به همین آی پی ارسال می کند.

DNS Amplification را میتوان در دستهی حملات اختلال در سرویس DOS قرار داد، و یکی از معروفترین حملات DDOS، که هدف آن افزایش ترافیک DNS برروی سیستم قربانی میباشد نامید.

شاید بتوان سادهترین تعریف از این نوع حمله را به این شکل بیان نمود که نفوذگر تعداد زیادی درخواست DNS را به Open DNS Resolverها مانند ۸٫۸٫۸٫۸ یا ۴٫۲٫۲٫۴ ارسال میکند، این درخواست بصورتی ایجاد شده است که پاسخ آن به IP قربانی ارسال میشود، بدین صورت تعداد زیادی درخواست DNS به سیستم قربانی ارسال میشود که باعث مصرف ترافیک و بروز اختلال در سیستم قربانی خواهد شد.

در این نوع حملات در بررسی log سرور ، نمونه پیغامهای زیر را مشاهده میکنید:

error (network unreachable) resolving ‘./DNSKEY/IN’: 2001:dc3::35#53

error (network unreachable) resolving ‘./NS/IN’: 2001:7fd::1#53

error (network unreachable) resolving ‘domain.com/AAAA/IN’:

Jul 21 10:09:17 server named[2222]: client ip#63050: query (cache) ‘domain.com/A/IN’ denied

راه مقابله با حملات DNS amplification را در مقاله زیر می توانید مطالعه کنید:

راه مقابله با حملات DNS amplification